สมัครสล็อตเว็บตรง เว็บตรง อันดับ 1 เหมือนจะเป็นเว็บสล็อตนอกเลย แต่โอเคแอดมินบริการดี หน้าเว็บเล่นง่าย ขอให้แตกทุกวันนะแอด

2023-05-11 18:38:51 | 27.145.211xxx

สมัครสล็อตเว็บตรง สล็อต ต้องแบบนี้ แค่เล่นง่าย ถอนจริงก็พอ รีวิวให้แล้วนะครับ สุดยอด

2023-05-11 18:36:10 | 27.145.211xxx

มารีวิวให้ครับ ให้เป็น สมัครสล็อตเว็บตรง เว็บตรง คุณภาพเว็บนึง แต่ปรับปรุงเรื่องให้แตกหนักๆหน่อยนะครับ 555555

2023-05-11 18:34:31 | 27.145.211xxx

แอดมินน่ารักมากโดยเฉพาะแอดมินเจน สมัครสล็อตเว็บตรง ทางเข้า มือถือ ต้องแบบนี้ครับ ดูแลดีทุกด้าน

2023-05-11 18:31:49 | 27.145.211xxx

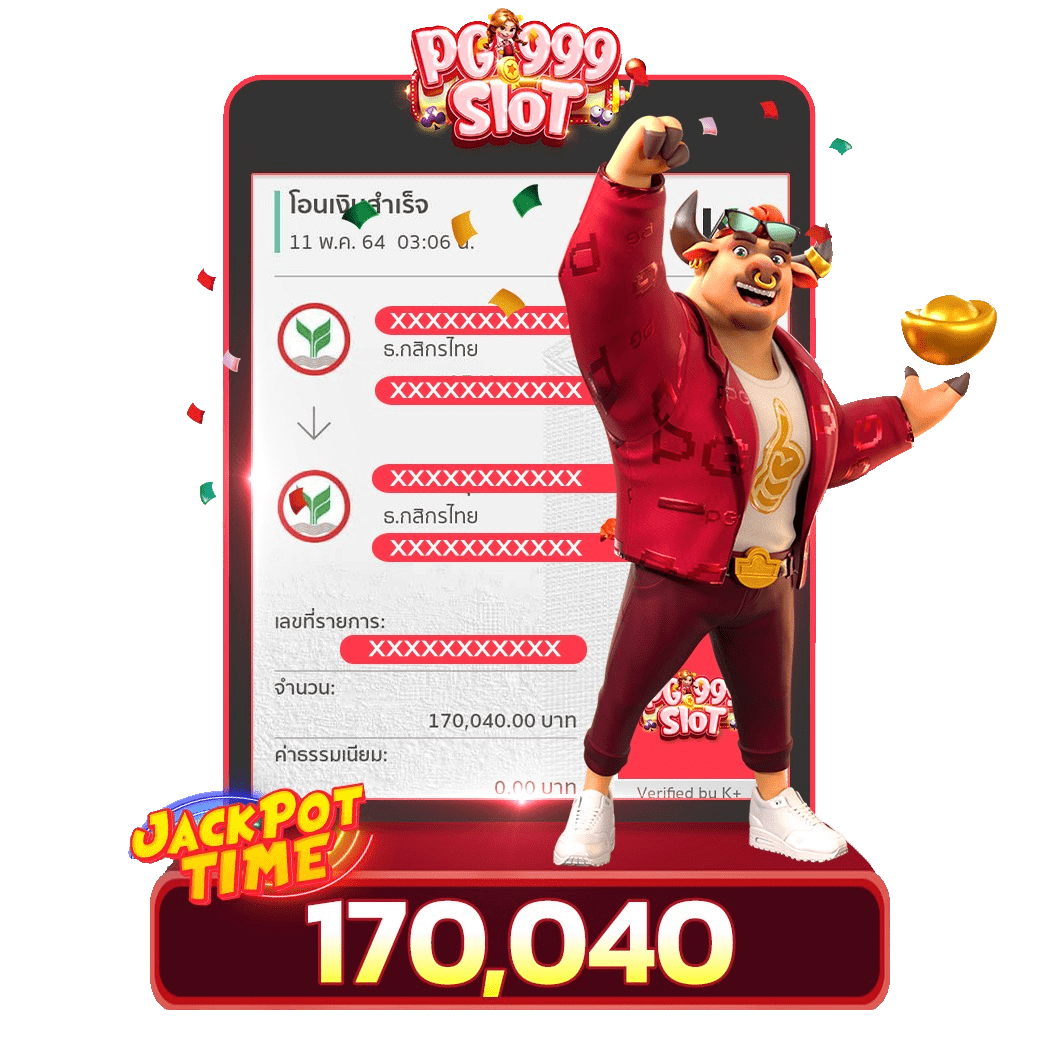

มารีวิวให้นะ ฝาก 400 แตกมา 8000 แต่ได้ถอน 3000 เพราะเอาไปเล่นบา 555555 สมัครสล็อตเว็บตรง ทั้งหมด ตามช่วงเวลา โอเคเลย

2023-05-11 18:27:39 | 27.145.211xxx

สิ่งน่าสนใจของ สล็อตเว็บตรง คืออะไร ?